Это третья статья из цикла «как надо делать ИТ». Напомню, что мы, в «Депарамент ИТ», строим и обслуживаем корпоративные ИТ-инфраструктуры так, что наши клиенты работают, а не звонят в техподдержку.

Дыра в безопасности – это пугающее слово, но нет ничего хуже, когда эти дыры создают сами ИТ-специалисты, потому что в этом случае эти дыры просто циклопического размера. Примерно такого:

Вот именно такие дыры в безопасности и создают айтишники, когда подключаются к пользователям с использованием внешних сервисов для оказания технической поддержки, таких как Ammyy Admin и TeamViewer. Делать так не нужно и уж боже вас упаси ставить эти приложения в качестве системных служб. Во-первых, это внешние сервисы и никто не знает как они работают. Во-вторых, эти сервисы даже при своих добрых намерениях являются очевидной целью для злоумышленников, которые регулярно находят в них уязвимости и успешно их используют:

Банковский троян Lurk распространялся через Ammyy

Счета компаний обчистили через TeamViewer и RMS

Никогда такого не было и вот опять: сайт Ammyy Admin снова скомпрометирован

Но, даже если эти внешние сервисы надежно защищены, не факт, что пользователи скачают и запустят правильное приложение, а не изготовленную каким-нибудь школьником подделку (смотреть со звуком): https://www.youtube.com/watch?v=b8Dqje9fN_A.

Что же делать ответственным сисадминам в мире, наполненном опасностями? Общий совет – прочитать хоть раз в жизни книжку по настройке операционной системы Windows (да и вообще, книжки полезно почитать, а не только поиском в гугле пользоваться). Начиная еще с Windows XP в операционную систему был включен такой инструмент как «Удаленный помощник» (Remote Assistance). О его настройке популярно написано в соответствующей статье на сайте Microsoft.

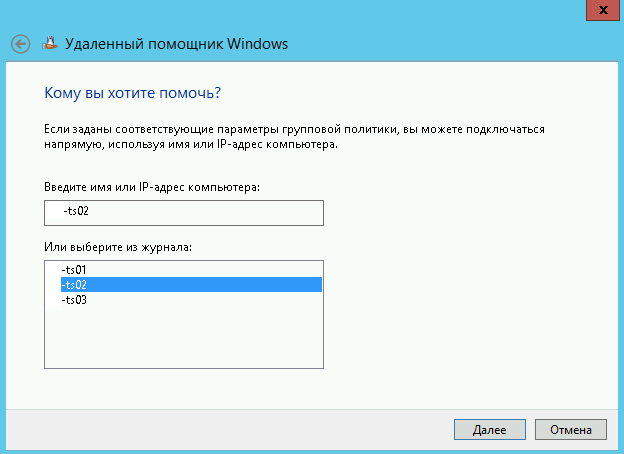

Использовать удаленный помощник в корпоративной сети просто. Запускаем Удаленный помощник (msra /offerra) и в открывшемся окне вбиваем имя доменного компьютера, к которому хотим подключиться:

Рис. 1. Общий вид Удаленного помощника Windows.

В нашем примере мы подключаемся к серверу терминалов и поэтому на следующем шаге нам выдается список пользователей на сервере терминалов:

Рис. 2. Меню выбора сеанса пользователя при подключении к серверу терминалов.

После того как вы выбрали пользователя, у выбранного вами пользователя появится соответствующее сообщение с просьбой разрешить или запретить подключение:

Рис. 3. Диалог Удаленного помощника Windows для разрешения подключения к рабочему столу пользователя.

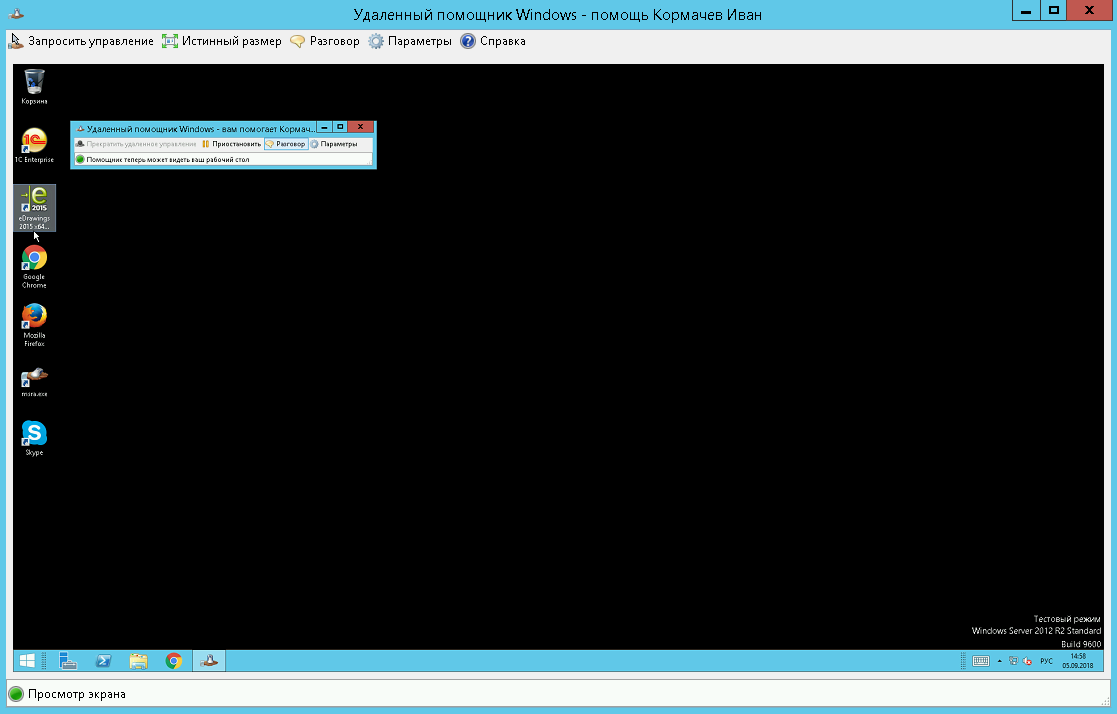

После одобрения пользователем подключения, вы увидите экран пользователя в режиме «только просмотр». Для запроса прав на управление, нужно в меню управления нажать соответствующий пункт «Запросить управление»:

Рис. 4. Общий вид на рабочий стол пользователя через Удаленный помощник Windows.

У пользователя в этот момент возникает еще одно сообщение о предоставлении вам прав на управление:

Рис. 5. Запрос на дистанционное управление рабочим столом пользователя.

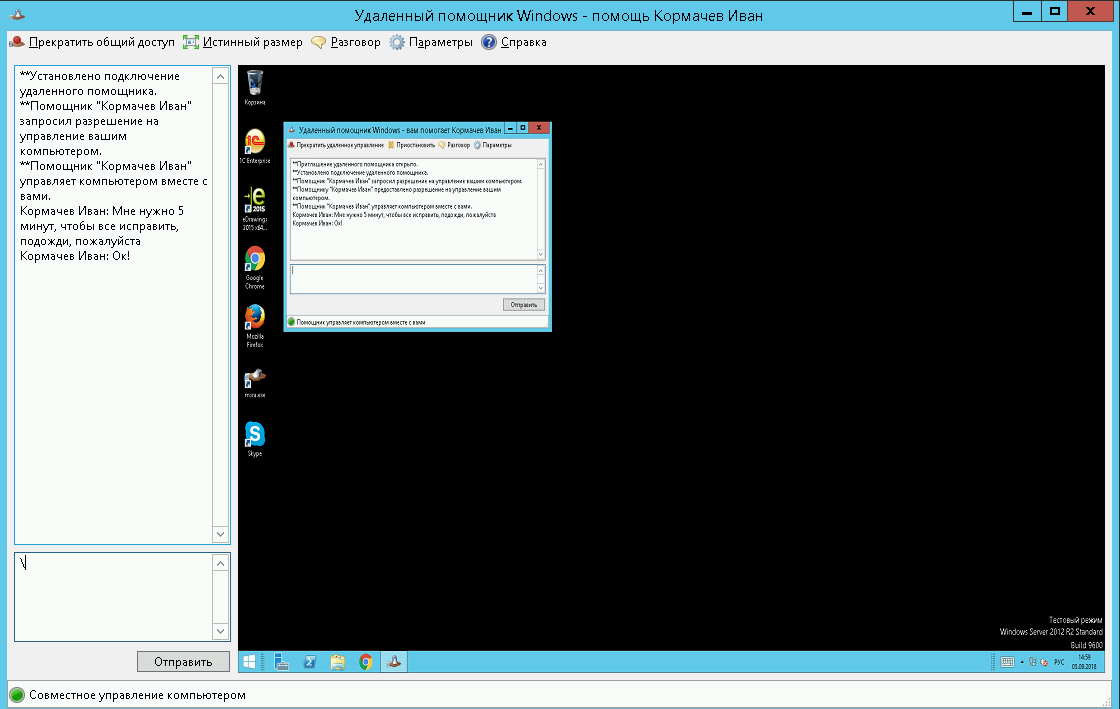

Удобная фишка «Удаленного помощника» – это возможность вести переписку с пользователем:

Рис. 6. Вид диалогового окна для переписки с пользователем.

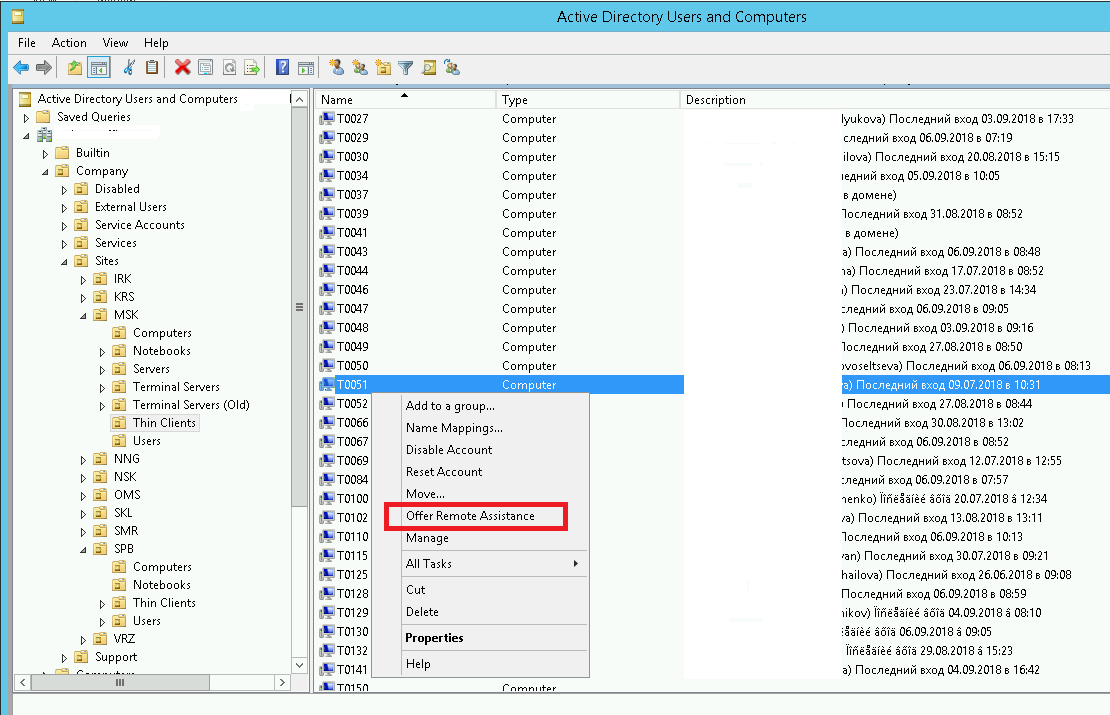

Хороший тон – это встраивать в оснастку Active Directory функцию подключения к компьютеру пользователя. В этом случае специалист техподдержки может напрямую в оснастке Active Directory выбирать компьютер, на который зашел пользователь, и подключаться к нему для оказания удаленной помощи:

Рис. 7. Вид встраивания Удаленного помощника в оснастку Active Directory.

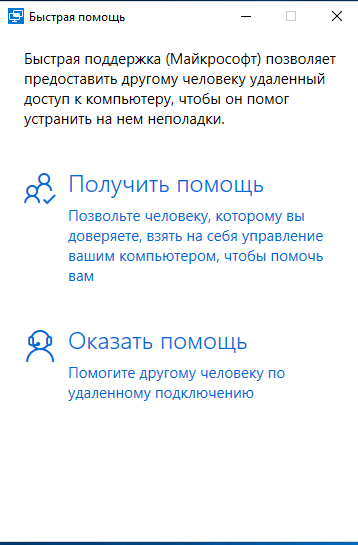

Надеюсь вы уже поняли, что в нормальной корпоративной ИТ-инфраструктуре нет смысла использовать сторонние программы для оказания удаленной технической поддержки, а нужно использовать встроенный в Windows «Удаленный помощник» (Remote Assistance). Тем не менее, до выхода Windows 10 у «Удаленного помощника» был один серьезный недостаток – через него невозможно было подключиться к компьютеру, находящемуся в другой сети – к примеру, на домашний компьютер пользователя. Но в Windows 10 служба Remote Assistance претерпела кардинальные улучшения и в ней появился функционал «Быстрой помощник» (Quick Assist):

Рис. 8. Общий вид интерфейса быстрого помощника в Windows 10

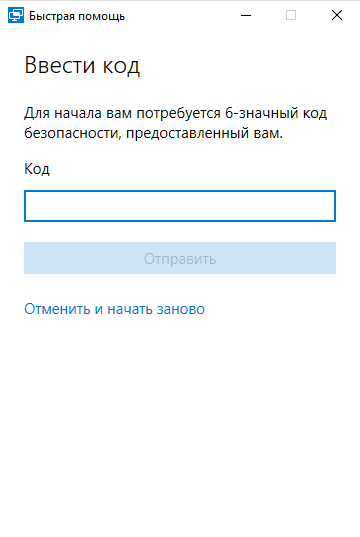

Работа «Быстрого помощника» в чем-то схожа с работой TeamViewer и Ammyy Admin, но имеет одно существенное отличие. В случае «Быстрого помощника» не пользователь сообщает свой код подключения специалисту поддержки, а специалист поддержки сообщает код подключения пользователю. Кроме того, код подключения имеет ограничение на время использования в 10 минут (время сеанса при этом никак не ограничивается):

Рис. 9. Меню специалиста поддержки с кодом, который нужно передать пользователю.

Рис. 10. Меню ввода кода помощи со стороны пользователя.

Почему в «Быстром помощнике» код создает специалист техподдержки, а вводит пользователь, и почему этот код ограничен временем использования? Объяснение простое. Во-первых, запущенный «Быстрый помощник» на компьютере пользователя не создает никаких постоянных соединений в сеть Интернет до момента ввода в него кода и поэтому не может использоваться злоумышленниками. Во-вторых, необходимость ввода кода со стороны пользователя и ограничение времени действия этого кода делает невозможным использование «Быстрого помощника» в качестве средства удаленного доступа на рабочий компьютер. Для подключения необходимо, чтобы и за компьютером пользователя и за компьютером оператора в момент подключения кто-то находился.

В отличие же от «Быстрого помощника» программы уровня Ammyy Admin или TeamViewer устанавливают постоянное подключение к сети Интернет и не имеют ограничения на время действия кода подключения. Это делает их привлекательными как для удаленной работы добросовестных сотрудников, так и для слива информации недобросовестными сотрудниками. Ну и, конечно же, они становятся лакомой добычей хакеров, которые могут до потери пульса подбирать пароли к ним. Поэтому глобально программы уровня Ammyy Admin и TeamViewer – это зловреды, запуск которых нужно запрещать административно, а удаленный доступ в офисную сеть для добросовестных сотрудников нужно делать через предназначающиеся для этого средства. Как именно это делать и как это делать правильно, я расскажу в последующих статьях.

На этом все. Соблюдайте ИТ-гигиену и хорошего ИТ вам в компанию!

Вроде бы все правильно и хорошо, а теперь, как в игре “Что? Где? Когда” – внимание, вопрос: а если подключение снаружи, не из локальной сети осуществляется не с устройства на Windows, а с устройства под Android/iOS, Mac OS – а такие ситуации совсем не редкость – тогда что? Конечно, как вариант – можно возить постоянно с собой ноутбук, но это не самый удобный выбор.

@ Yaromax:

Я в таких случаях подключаюсь по VPN к офисной сети, захожу на сервер терминалов и уже с него подключаюсь к пользователю.

Приветствую! А как добавить “offer remote assistance” в aduc?

«Рис. 7. Вид встраивания Удаленного помощника в оснастку Active Directory.»

@ Олег:

Немножко ручного труда через ADSIedit и VBS. Вот хорошая ссылка по теме: http://columbiabrian.blogspot.com/2014/07/add-right-click-context-menu-in-active.html

Здравствуйте! Вот почему у меня Быстрая помощь без меню Оказания помощи?! ) Жаль скрин нельзя продемонстрировать. У меня при старте Remote Assistance сразу открыватеся только ПОЛУЧИТЬ ПОМОЩЬ и поле ввода кода. Пункта ОКАЗАТЬ ПОМОЩЬ нет! С ног уже сбился ) Даже пробовал скачивать и менять exe-шник )) Буду благодарен за любые размышления на мою тему. Спасибо.

Попробуйте запустить удаленный помощник командной msra /offerra