Наиболее заметное предназначение Active Directory – централизованная аутентификация пользователей. Именно благодаря Active Directory сотрудникам компании для доступа ко всем внутренним ресурсам корпоративной сети достаточно знать один логин и пароль, а не десяток.

Но централизованная аутентификация – это не самый ценный функционал Active Directory. Куда более значимая, хоть и куда менее заметная роль Active Directory – это централизованное применение настроек к компьютерам, серверам и рабочему окружению пользователей. Данный функционал впервые появился еще в 1996 году в операционной систем Windows NT и назывался он тогда System Policy. В настоящее время этот функционал серьезно расширился и теперь называется Групповыми политиками (Group Policy). Через групповые политики можно настроить практически все параметры в операционных систем Windows, а разработчики приложений под Windows выпускают специальные Административные шаблоны, позволяющие через групповые политики настраивать в том числе и их приложения.

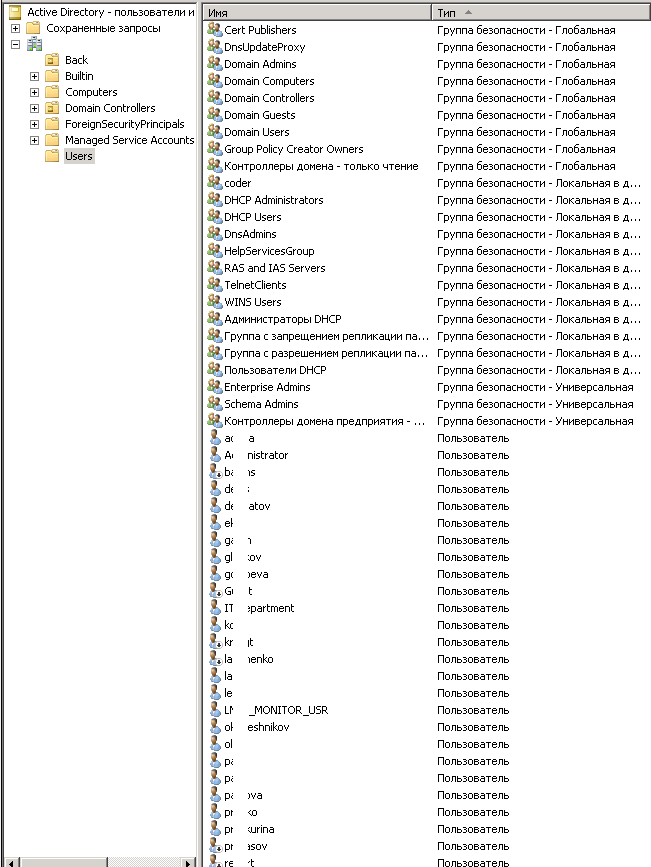

К сожалению, редко в какой компании возможности Active Directory применяются на полную катушку, а еще реже – применяются корректно. Часто можно встретить домен Active Directory в котором все учетные записи размещаются в контейнерах по умолчанию, а групповых политик одна-две штуки на всю компанию, не считая созданных по умолчанию (Рис. 1, 2):

Рис. 1 Типичный вид оснастки Active Directory в компаниях.

Рис. 2. Типичный вид оснастки групповых политик в компаниях

Домен, представленный на рисунках выше, никак не настроен, и богатые возможности Active Directory в нем не используются. Назвать такой домен качественно настроенным у нас не поворачивается язык. Но если говорить о конкретных критериях, опираясь на которые мы отличаем качественно настроенный домен Active Directory от некачественно настроенного, то их всего четыре:

Критерий №1. Доступ к любым ресурсам компании предоставляется исключительно через группы в Active Directory

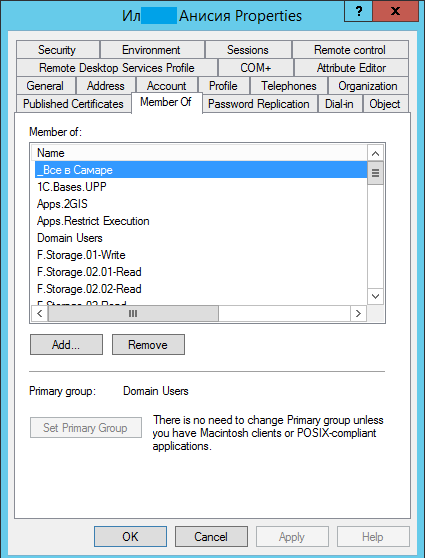

Ваш домен Active Directory соответствует этому критерию, если предоставление и блокировка доступа к ресурсам делается исключительно через оснастку Active Directory. В этом случае для получения списка ресурсов, к которым имеет доступ сотрудник компании, достаточно взглянуть на свойства его учетной записи в Active Directory:

Рис. 3 Список членства в группах доступа пользователя в Active Directory.

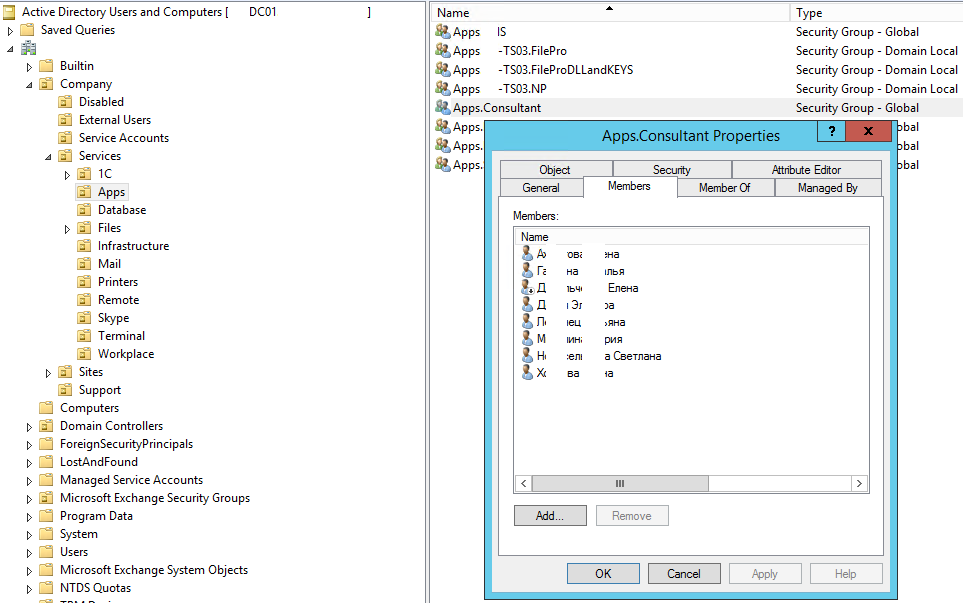

Для соответствия этому требованию необходимо доступ ко всем ресурсам в компании предоставлялся исключительно через группы безопасности Active Directory. То есть для каждого ресурса нужно создать свою группу безопасности, назначить этой группе права на доступ к ресурсу, а уже после этого включить в эту группу учетную запись пользователя. В этом случае, взглянув на группу доступа к ресурсам, вы также сразу получите информацию о том, кто имеет доступ к этому ресурсу:

Рис. 4 Члены группы доступа к ресурсу в Active Directory

Обратите внимание, что для всех групп безопасности на рисунке выше в оснастке Active Directory сделаны свои соответствующие контейнеры, упрощающие поиск нужных групп.

Критерий №2. Настройки рабочих компьютеров и рабочего окружения пользователей выполняется исключительно через групповые политики

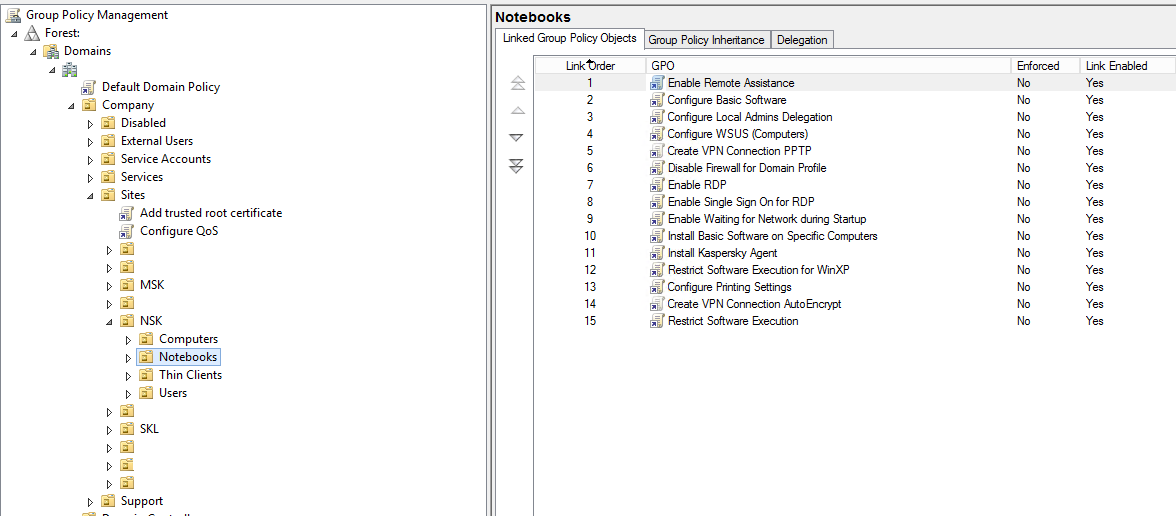

Ваш домен Active Directory соответствует этому критерию, если для того, чтобы понять, как настроены компьютеры и какие программы на них установлены, достаточно посмотреть в групповые политики в домене Active Directory:

Рис. 5 Список групповых политик, привязанных к контейнеру в Active Directory.

При корректно настроенном домене Active Directory подготовка нового компьютера заключается в установке на него операционной системы и вводе в домен, а остальные настройки на компьютере пользователей должны делаться автоматически через групповые политики, включая установку нужного комплекта программного обеспечения и настройку рабочего окружения пользователя. В качественно настроенном домене Active Directory это правило применяется не только к рабочим компьютерам, но и к серверам.

Критерий №3. Одна групповая политика – одна цель

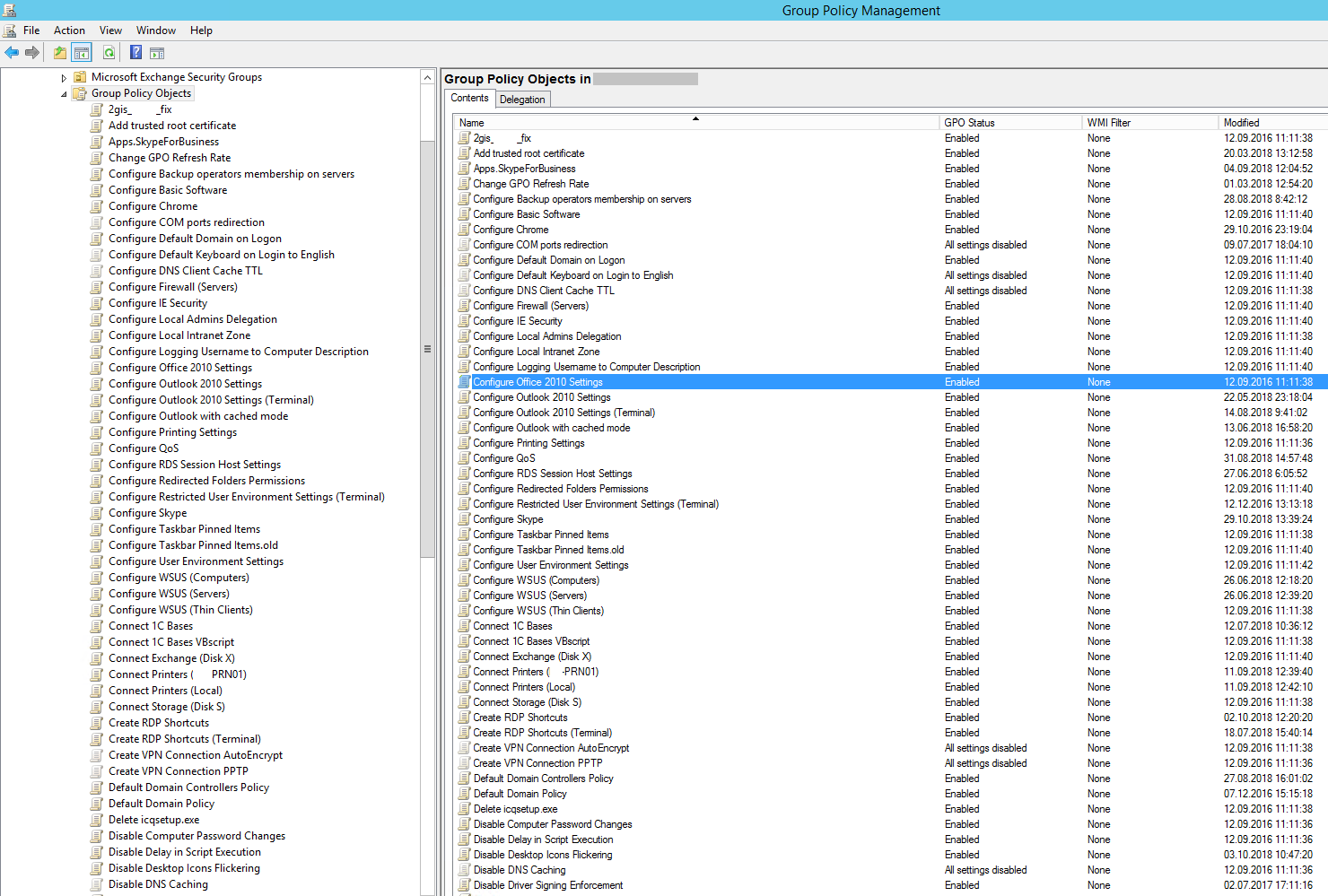

В одной групповой политике можно прописать сколько угодно параметров настройки, но лучше придерживаться правила, когда одна групповая политика отражает одну единственную цель настройки. Это упрощает диагностику ошибок в групповых политиках, поскольку результаты диагностики будут указывать на проблемную политику и связанный с ней параметр. Кроме того, имея хорошо детерминированные настройки, можно гибко управлять настройкой тех или иных групп компьютеров и пользователей, размещая их по разным контейнерам Active Directory (пример на рисунке 5). Но главное – если у вас в одной политике содержится один параметр настройки, то имя этой политики может в точности отражать суть данной политики, что упрощает изучение и анализ настроек. Выглядеть список политик в этом случае будет так:

Рис. 6 Общий список групповых политик.

Каждая из строчек на рисунке выше – это одна политика, соответствующая изменению одного параметра настройки системы (группы параметров). Соответственно, чтобы отключить какой-то параметр настройки, достаточно просто отключить эту политику на контроллере домена.

Ну и последний критерий:

Критерий №4. Структура контейнеров в Active Directory, именования групп и Групповых политик должны быть читаемым и однозначно трактуемыми

Полноценно настроенные доменные службы Active Directory даже в маленьких компаниях – это более тысячи групп, подразделений, групповых политик и атрибутов. Если при этом доменные службы Active Directory не читаются как открытая книга, то они вместо упрощения управления корпоративной ИТ-инфраструктурой будут наоборот все усложнять и запутывать.

Если ваш домен Active Directory настроен корректно, то для ввода в курс дел нового системного администратора вам достаточно дать ему доступ к оснастке Active Directory, в которой он уже получит полную информацию о работающих в компании системах, параметрах настройки серверов, компьютеров и рабочего окружения пользователей. Примеры того, как это делается, мы уже приводили на рисунках 3-6.

К сожалению, на практике качественно настроенный домен Active Directory встречается преимущественно только в очень крупных организациях (от 10 000 пользователей), где без этого уже просто невозможно жить. В компаниях среднего размера и в небольших организациях качественную настройку доменных служб Active Directory зачастую заменяют ручным трудом системных администраторов и специалистов технической поддержки.

На этом все. Хорошего ИТ вам в компанию!

отличный материал. возьму за основу для формирования требований по настройке АД. интересно было бы почитать о полезных настройках и политиках

То есть мы создаем группы безопасности в AD, например Documents_rd; Documents_wr. Даем группе _rd права на чтение, а группе _wr права на запись для файлового ресурса Documents. Затем, чтобы предоставить доступ пользователю к данной папке Documents, достаточно сделать его членом одной из групп. Тогда расскажите еще как пользователю получить права доступа сразу, а не после логофф / логон